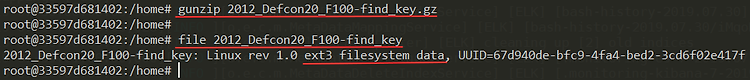

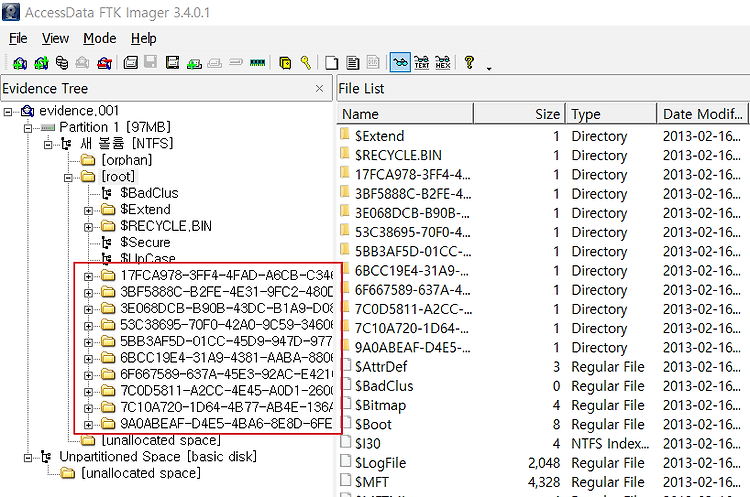

Find Key(slack) 사용도구 : sleuthKit 해당 이미지를 FTK Imager로 마운트하여 보았으나, 특이사항 발견하지 못함 -> sleuthKit의 blkls 명령어를 이용하여, 파일시스템 데이터에 key를 숨겨두는 방법(slack 공간)을 이용하지는 않았는지 확인한다. 슬랙공간이란 디스크 섹터에 데이터가 저장되고 남은 데이터 공간이다. 다른 데이터가 디스크에 기록되어도 슬랙 공간에 저장되지 않고 다른 섹터에 저장한다. 그렇기 때문에 이 슬랙 공간은 악성코드나 특정 데이터들을 숨기거나 기록하는데 악용되기도 한다. ubuntu에 sleuthKit을 설치하고 blkls 명령어를 통해 이미지에서 slack space에 숨겨둔 데이터를 분석한다. 41e7dbb0b1678c0c96a0b664501..