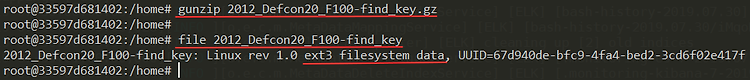

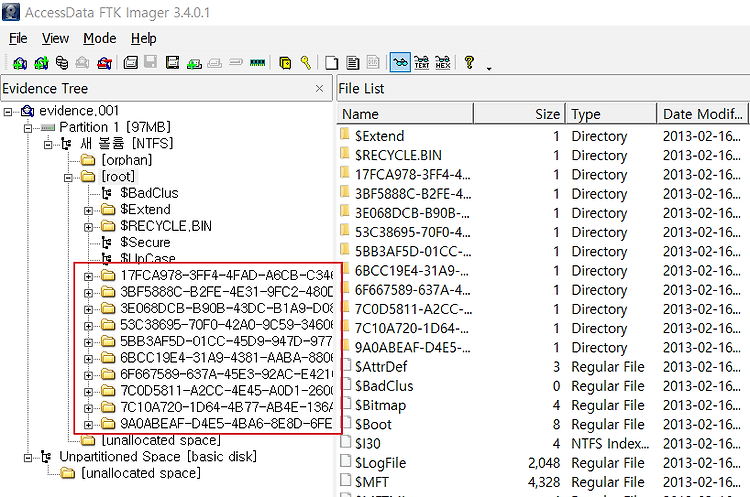

[DISK Forensic] 서울에 위치한 X 에너지 기업이 APT 공격을 받았다. 공격자 A는 6개월 동안 정교한 공격으로 중요한 정보를 훔쳤다. 공격자 A는 공격하는 동안 악성파일, 프리패치, 레지스트리 및 이벤트 로그와 같은 모든 흔적을 제거하기 위해 많은 노력을 기울이므로 X 에너지 기업에서 공격 경로를 찾기가 어려웠다. 하지만 포렌식 전문가인 IU는 MFT를 분석해서 공격자 A의 흔적을 찾을 수 있었다. 악성파일이 생성된 시간은 언제인가? 시간은 한국 표준시 (UTC + 09 : 00) 기준으로 한다. KEY Format : YYYY-MM-DDThh:mm:ss.s(소수 점 이하 일곱 자리까지 계산하시오.) 사용도구 : HxD, 7zip, AnalyzeMFT master(cli-tool) 파일 확..