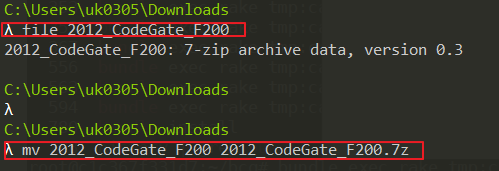

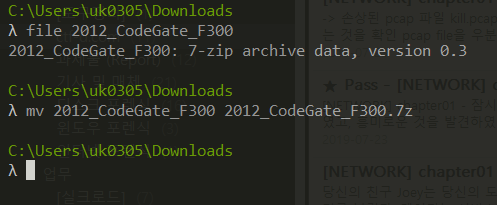

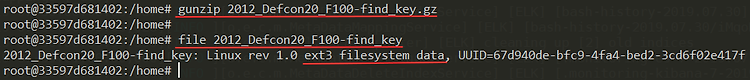

[NETWORK] chapter01 - 파일을 다운로드하고 플래그를 찾아라. https://github.com/ctfs/write-ups-2015/blob/master/asis-quals-ctf-2015/forensic/zrypt/README.md https://www.virustotal.com/gui/file/37ec11678ab1ac0daf8a630fdf6fb37ca250b3c4f44c092f1338a14409fb3f79/details HTTP Object 확인 위와 같이 특이한 이름의 파일들을 확인해보면 다음과 같다. YupE1RB8 EX8UPdUb xnCub4eW EO4qqhn8 VuwPO9eM BOQqupmS E0frzRAi file type 확인 후 zipinfo 명령어를 통해 압축파일들의 정..