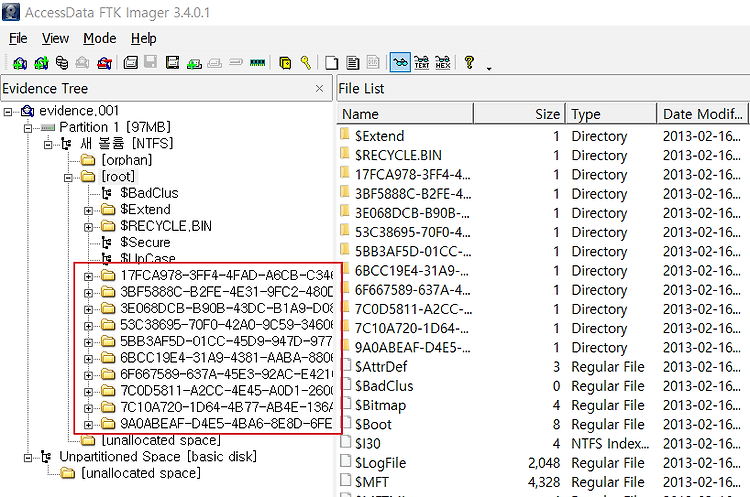

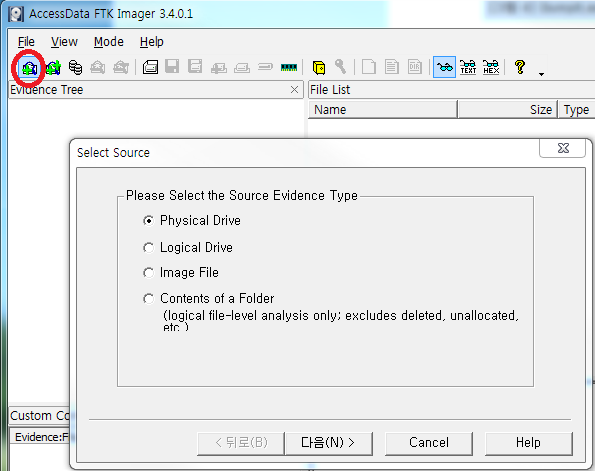

(A~C번 문제파일 : 2012_Secuwave F100.7z) 이벤트예약 웹사이트를 운영하고 있는 "깜짝이야"사의 관리자 앞으로 한통의 협박 메일이 도착했다. 당장 10억을 입금하지 않으면, 확보한 자사의 웹페이지 소스코드를 모두 공개할 것이며, 추가적인 위협을 가하겠다는 내용이다. 관리자는 포렌식 전문가인 당신에게 침해사고 분석을 의뢰하였다. 침해된 시스템에 남겨진 흔적과 각종 로그 파일을 분석하여 다음 사항을 밝혀내시오. A. 공격자가 웹페이지 소스코드를 유출한 시간(UTC+09:00)은? Key format: (yyyy-MM-dd_hh:mm:ss) B. 리버스쉘(Reverse Shell)을 동작시키는 프로세스 ID(PID)는? (10진수) KEY Format : 1234 C. 리버스쉘(Revers..